服务公告

如何用IP和MAC地址追踪网络设备,网络攻击怎么溯源

发布时间:2025-07-06 16:42

IP地址与MAC地址是网络追踪的核心标识,IP地址定位网络层的逻辑位置,MAC地址标识数据链路层的物理设备。本文将讲解如何利用WHOIS查询、路由追踪等技术解析IP地址归属,通过ARP表分析、交换机日志查询等方法定位MAC地址物理位置,同时强调追踪过程中的法律合规要点,为网络管理与安全事件处理提供系统的追踪指南。

一、网络追踪的核心原理

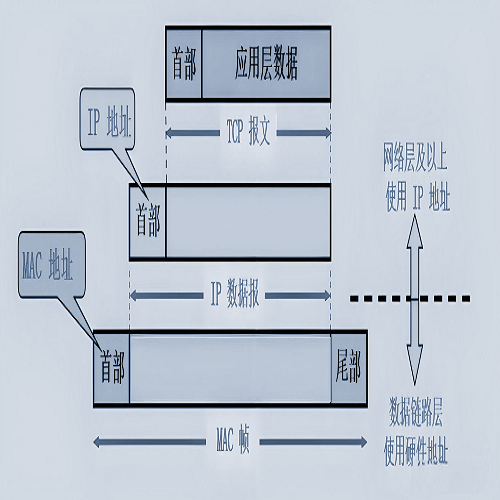

层级关联机制:IP地址属于网络层(三层)标识,类似“门牌号”,随网络环境变化而动态分配;MAC地址是数据链路层(二层)的物理地址,固化在网卡芯片中,类似“身份证号”。追踪时需通过三层IP定位网络范围,再通过二层MAC锁定具体设备。

数据流转逻辑:当设备A访问设备B时

1、三层IP确定数据包的路由路径

2、二层MAC完成局域网内的物理寻址

3、网络设备(路由器/交换机)记录IP-MAC映射关系

二、IP地址溯源方法

(一)WHOIS查询解析

通过WHOIS数据库查询IP归属:

1、访问WHOIS平台(如whois.net)

2、输入IP地址(例:114.114.114.114)

3、获取注册商、归属地、联系人等信息

(二)路由追踪工具

使用tracert(Windows)/traceroute(Linux)命令:

追踪到百度的路由路径 tracertwww.baidu.com

结果显示数据包经过的路由器IP,可定位网络层级位置。

(三)反向DNS查询

通过nslookup命令解析IP对应的域名:

nslookup 180.163.163.163

常用于判断IP是否属于CDN节点或企业服务器。

三、MAC地址定位技巧

(一)ARP表分析

在局域网内获取MAC-IP映射:

1、Windows:arp-a

2、Linux:arp-n

结果应出现以下内容:

Interface: 192.168.1.100 --- 0x3

Internet Address Physical Address Type

192.168.1.1 00-11-22-33-44-55 dynamic

(二)交换机日志查询

在企业级交换机中:

1、登录管理界面(例:192.168.1.254)

2、进入“MAC地址表”或“端口映射”

3、根据MAC查询对应接入端口(如GigabitEthernet0/1/1)

(三)网络监控工具

使用Wireshark抓包分析:

1、过滤条件设置为“ethersrc==00:11:22:33:44:55”

2、分析数据包的发送源与接收目标

3、结合时间戳判断设备活动轨迹

四、跨层追踪实战流程

(一)企业内网场景

1、发现异常流量的IP:192.168.1.101

2、通过arp-a获取其MAC:00:aa:bb:cc:dd:ee

3、登录交换机查询MAC对应的端口:FastEthernet0/5

4、到该端口所在机柜,确认物理设备位置

(二)公网攻击溯源

1、记录攻击源IP:203.0.113.10

2、WHOIS查询显示归属地:美国加州某数据中心

3、联系机房运营商,提供时间戳与IP-MAC日志

4、运营商通过设备日志定位具体服务器机柜

五、法律与隐私要点

(一)合规操作边界

1、仅可追踪自有网络内的设备

2、公网IP追踪需获得运营商授权

3、不得将追踪信息用于个人隐私窥探

(二)企业合规流程

1、建立《网络日志留存制度》,保存至少6个月的IP-MAC映射记录

2、安全事件追踪需双人复核,避免单点操作

3、涉及外部溯源时,通过法律合规部门申请协查

六、常见工具汇总

追踪类型

工具名称

操作示例

IP归属查询

WHOIS

whois8.8.8.8

路由追踪

tracert

tracert1.1.1.1

MAC端口定位

交换机管理

showmac-address-table

流量分析

Wireshark

ethersrc00:11:22

IP与MAC地址的结合追踪,本质是网络层与数据链路层的信息联动。企业可通过ARP表分析、交换机日志查询实现内网设备定位,公网溯源则依赖WHOIS查询与运营商协查。掌握跨层追踪技巧,能有效提升网络管理效率与安全事件响应能力。

上一篇: 为什么企业需要高防IP

下一篇: 企业APP被攻击了该如何应对